SSO・JITプロビジョニング機能(エンタープライズプラン) | クラウドサイン ヘルプセンター

SSO・JITプロビジョニング機能(エンタープライズプラン)

エンタープライズプラン

基本情報

JITプロビジョニング機能とはSAML ※1 を用いて、クラウドサインにアカウントがない状態でログインを行った際にIDプロバイダー(IdP)から連携された情報をもとに即座にアカウントが作成される機能です。

クラウドサインではSSO ※2 を有効にすると、JITプロビジョニング機能も有効になります ※3。

※1 SAML:クラウドのリソースを含めたSSO実装に使う仕組みで、異なるインターネットドメイン間でユーザー認証を行うための標準規格です。クラウドサインではSAML認証を利用してSSOを実現しています。

※2 SSO:シングルサインオンの略です。1組のID・パスワードによる認証を1度行うだけで、複数のWebサービス・クラウドサービス・アプリケーションにログインできるようにする仕組みです。

※3 SSOを有効にした状態でJITプロビジョニング機能のみを無効にすることはできません。

特定のユーザーに対して、クラウドサインアカウントの自動作成を制限したい場合は、ご利用のIDプロバイダー側の設定で制限が可能かをご確認ください。

連携できる情報は以下のとおりです。

Tables can't be imported directly. Please insert an image of your table which can be found here.

属性

項目(IDプロバイダー側から送信するときの名称)

必須

備考

メールアドレス

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

必須

メールアドレスのみ標準化されたスキーマ定義を使用しています

氏名

username

任意

空の場合、連携されたメールアドレスの「@以前(localpart)」がクラウドサインにおける氏名として設定されます

会社名

organization

任意

メンバーグループID

member_group_ids

任意

IDプロバイダー連携を利用する場合、カンマ区切りで複数メンバグループを連携できます

一人あたりに連携可能なメンバーグループ数は最大で60個です

利用開始方法

-

既にクラウドサインをご利用中のお客様は、カスタマーサクセス担当またはクラウドサインのWebサイト画面右下のチャットサポートまでご相談ください。

-

クラウドサインのご利用をご検討中のお客様は、以下よりお問合せください。

既にクラウドサインをご利用中のお客様は、カスタマーサクセス担当またはクラウドサインのWebサイト画面右下のチャットサポートまでご相談ください。

クラウドサインのご利用をご検討中のお客様は、以下よりお問合せください。

事前準備

「IDプロバイダー側の設定」「クラウドサイン側のSSO設定」「組織のSSOの有効化」を行い、JITプロビジョニング及びSSOの設定を完了させてください。

なお、事前準備は「組織管理者」のみ操作可能です。

1.IDプロバイダー側の設定(SAML2.0)

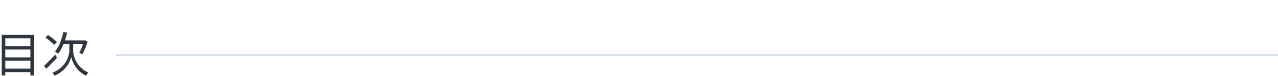

ご利用中のIDプロバイダーにアクセスし、クラウドサインの「SSO設定画面」に記載されているAudienceとACS URLを各IDプロパイダーごとのマニュアルを元に設定してください。

SSO設定画面 >IDプロバイダーの設定>サービスプロバイダ情報

下記のIDプロバイダーをご利用可能です。

以下はIDプロバイダー提供元のサイトに遷移します。

-

Microsoft Entra ID(旧 Azure AD)

Microsoft Entra ID(旧 Azure AD)

上記以外のIDプロバイダーでも、SAML 2.0対応であればご利用いただけます。

2.クラウドサイン側のSSO設定

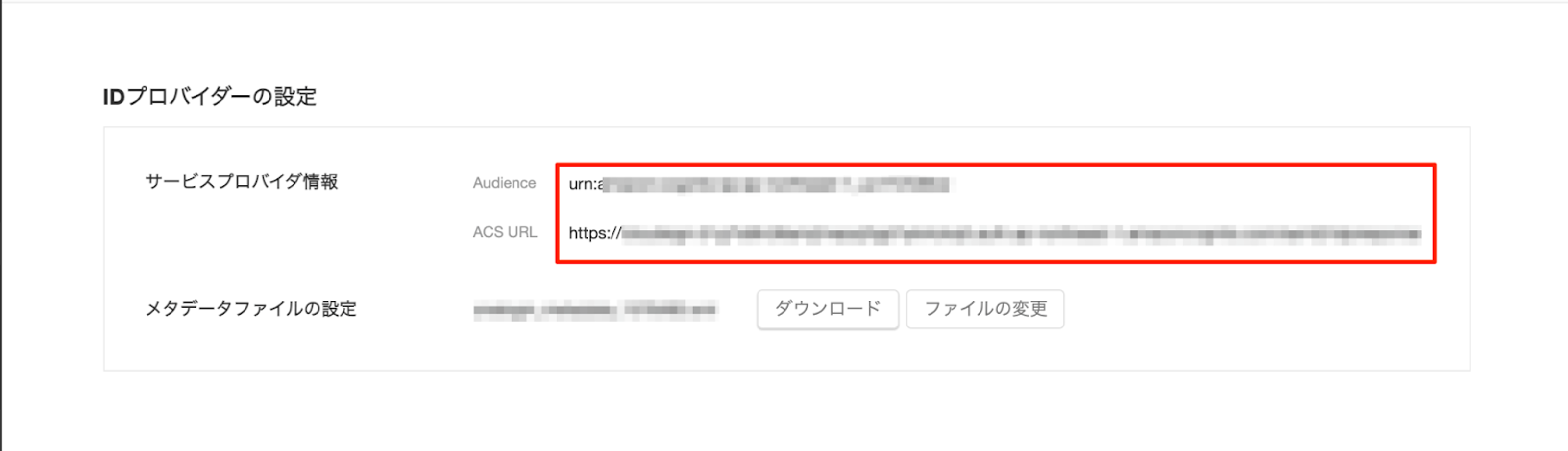

ご利用中のIDプロバイダーからメタデータファイルをダウンロードし、クラウドサインの 「SSO設定画面」よりアップロードしてください。

メタデータファイルのダウンロード方法は、ご利用中のIDプロバイダーにご確認ください。

SSO設定画面 >IDプロバイダーの設定>メタデータファイルの設定>ファイルを選択

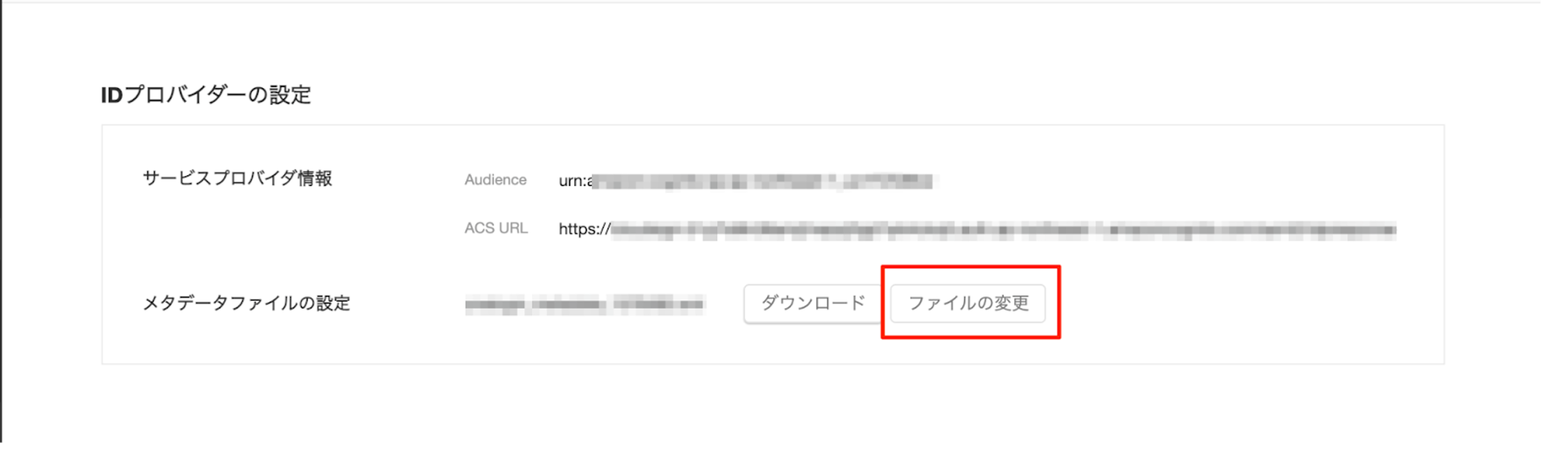

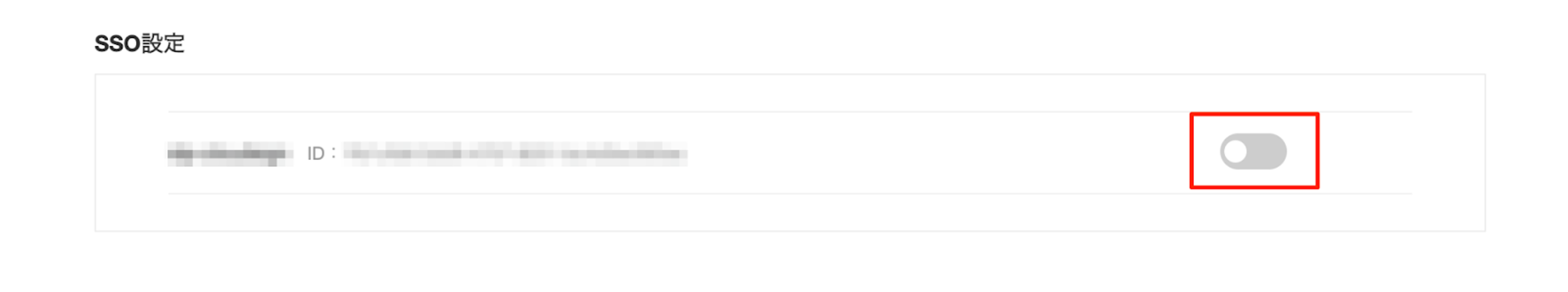

3.組織のSSOを有効にする

「SSO設定」より、組織のSSOを有効にしてください。

SSO設定画面 >SSO設定

注意事項

-

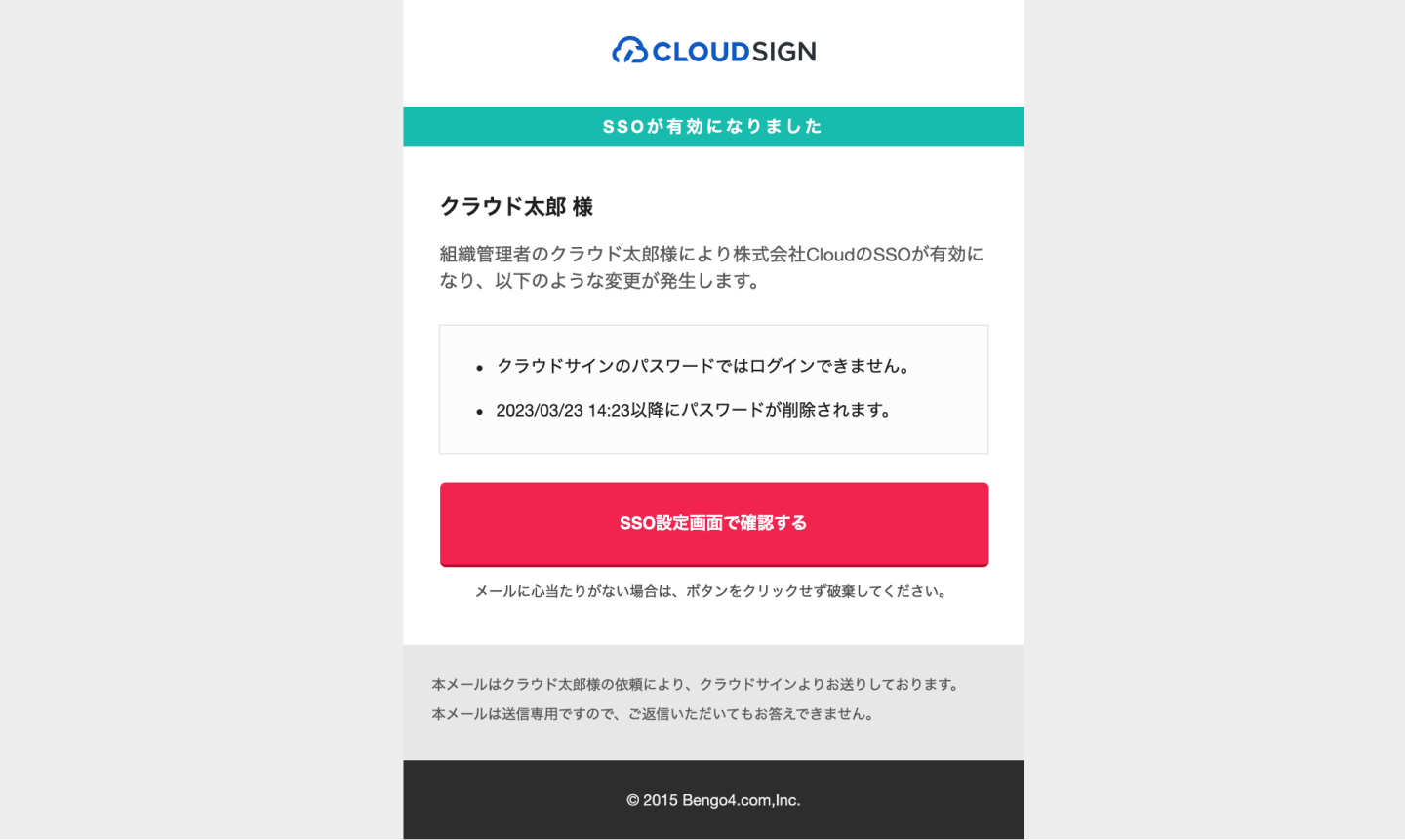

SSOを有効にした場合、24時間後にパスワードおよび2要素認証の設定が削除されます。

-

SSO有効中は、パスワードおよび2要素認証の設定はできません。

-

SSOを有効にした場合、有効となった組織の管理者全員に、通知メールが送信されます。

SSOを有効にした場合、24時間後にパスワードおよび2要素認証の設定が削除されます。

SSO有効中は、パスワードおよび2要素認証の設定はできません。

SSOを有効にした場合、有効となった組織の管理者全員に、通知メールが送信されます。

SSOの設定変更

1.ご利用中のIDプロバイダーを変更する(「組織管理者」のみ)

すでにSSOをご利用いただいており、別のIDプロバイダーに変更したい場合は以下の手順で可能です。

例:ONELoginからAuth0に変更したい

【操作方法】

1.変更先のIDプロバイダーからメタデータファイルをダウンロードします。

2.管理画面の「SSO設定画面」 >「IDプロバイダーの設定」に移動します。

この時、別ブラウザで同管理画面を開いておくことを推奨しております(復旧用)。

そうすることで、設定誤りなどからSSOができない状態になった場合も、別ブラウザの方からSSO設定をOFFにしていただくことが可能です。

例) 動作確認用ブラウザ:Edge 、 別ブラウザ:chrome

3. 2の画面より、メタデータファイルの設定>「ファイルの変更」で、新しいIDプロバイダーのメタデータファイルをアップロードします。

以上でIDプロバイダーの変更作業は完了です。

注意事項

すでにSSOをご利用いただいており、IDプロバイダーの変更を行う場合は弊社へのお申し込みは不要です。お申し込みは新規でSSOをご利用いただく場合のみ必要です。

サービスプロバイダ情報の「Audience」と「ACS URL」は変更不要です。この値は各チーム固有で払い出される情報のため、変更されることはありません。

新しいメタデータファイルをアップロードした時点で、新しいIDプロバイダーに切り替わります。

2. 組織のSSOを無効にする(「組織管理者」のみ)

【操作方法】

1.管理画面の「SSO設定画面 」に移動します。

2. 「SSO設定」より、組織のSSOを無効にしてください。

SSOが無効になると、通常のパスワードを用いたログイン方法に切り替わります。

3. 以上でSSOの無効設定は完了です。

SSOを無効にした場合、無効となった組織のメンバー全員に、パスワード再設定のメールが送信されます。

SSOの有効化から24時間以内に無効化された場合、パスワード再設定メールは送信されません。元々使われていたパスワードを継続してご利用いただけます。

注意事項

-

JITプロビジョニング機能はエンタープライズプランをご利用のお客様のみお使いいただけます。

-

お使いのIDプロバイダーがユーザー毎のカスタム属性をサポートしていない場合、JITプロビジョニングは可能ですが、会社名やメンバーグループIDなどの情報が連携できない場合があります。

-

JITプロビジョニング機能で連携された情報は、クラウドサイン上で更新することが可能です。更新した情報はIDプロバイダーには連携されません。

-

JITプロビジョニングおよびSSO機能はSP-Initiated※4でのみ提供されます。

-

JITプロビジョニング機能における情報連携は、アカウント作成時にのみ行われます。アカウントが作成された後はIDプロバイダーの情報は連携されません。

-

複数ドメインの利用はできません。

-

※4 SP-Initiated:クラウドサインを起点に、IDプロバイダーへのログイン要求を行う方式です。

JITプロビジョニング機能はエンタープライズプランをご利用のお客様のみお使いいただけます。

お使いのIDプロバイダーがユーザー毎のカスタム属性をサポートしていない場合、JITプロビジョニングは可能ですが、会社名やメンバーグループIDなどの情報が連携できない場合があります。

JITプロビジョニング機能で連携された情報は、クラウドサイン上で更新することが可能です。更新した情報はIDプロバイダーには連携されません。

JITプロビジョニングおよびSSO機能はSP-Initiated※4でのみ提供されます。

JITプロビジョニング機能における情報連携は、アカウント作成時にのみ行われます。アカウントが作成された後はIDプロバイダーの情報は連携されません。

複数ドメインの利用はできません。

※4 SP-Initiated:クラウドサインを起点に、IDプロバイダーへのログイン要求を行う方式です。